护网蓝队-HFish蜜罐的搭建及使用

各地护网陆续又开始了,在网上找到一篇免费开源的蜜罐。由于时间关系,目前仅将环境搭好,还未验证其功能。有时间再补充测试内容。

各地护网陆续又开始了,在网上找到一篇免费开源的蜜罐。由于时间关系,目前仅将环境搭好,还未验证其功能。有时间再补充测试内容

注:

1、本分整理了官网、CatalyzeSec公众号、

玩物丧志的快乐等相关资料,如有侵权,请留言。

2、因为我是验证完成后才截图,需要更新的地方已经完成了更新,因此部分截图可能和实际验证过程不一样

蜜罐HFish介绍

官网:反制溯源_欺骗防御_主动防御-HFish免费蜜罐平台![]() https://hfish.net/#/

https://hfish.net/#/

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

HFish支持基本网络 服务、OA系统、CRM系统、NAS存储系统、Web服务器、运维平台、安全产品、无线AP、交换机/路由器、邮件系统、IoT设备等90多种蜜罐服务、支持用户制作自定义Web蜜罐、支持流量牵引到免费云蜜网、支持可开关的全端口扫描感知能力、支持可自定义的蜜饵配置、一键部署、跨平台多架构,支持Linux x32/x64/ARM、Windows x32/x64平台和多种国产操作系统、支持龙芯、海光、飞腾、鲲鹏、腾云、兆芯等国产CPU、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

1.安装docker环境

1.1、设置镜像仓库地址

阿里云的镜像仓库地址,国内用户不建议使用docker默认的仓库。

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

1.2安装需要的安装包yum-utils,

yum makecache fase

1.3安装docker相关的引擎

#先更新yum软件包索引

yum makecache fase

docker社区、ee企业版 ce为社区版 官方推荐使用ce版,默认安装最新的docker版本,也可以指定版本安装

yum install docker-ce docker-ce-cli containerd.io

1.4启动docker

启动命令

systemctl start docker

1.5使用docker version 查看dockers是否启动

docker version

以下内容来自公众号

2.安装HFish

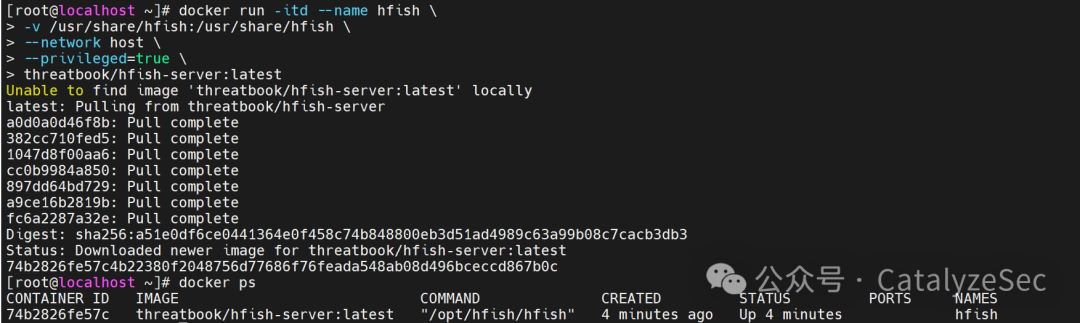

docker run -itd --name hfish \

-v /usr/share/hfish:/usr/share/hfish \

--network host \

--privileged=true \

threatbook/hfish-server:latest

复制粘贴执行即可

解释

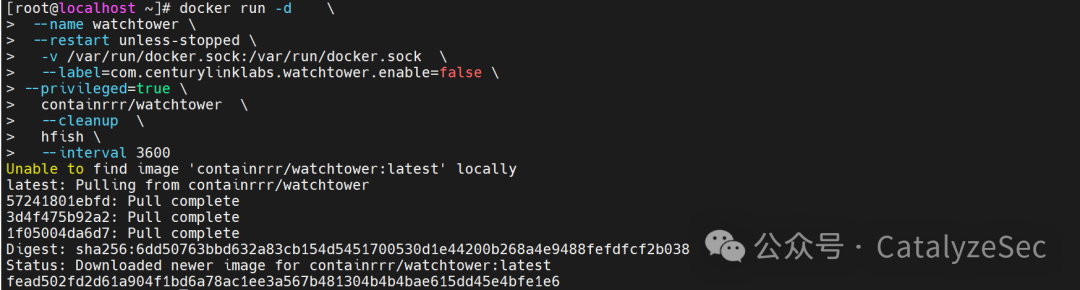

docker run -d \

--name watchtower \

--restart unless-stopped \

-v /var/run/docker.sock:/var/run/docker.sock \

--label=com.centurylinklabs.watchtower.enable=false \

--privileged=true \

containrrr/watchtower \

--cleanup \

hfish \

--interval 3600

配置后续自动升级,这也是docker安装的一点好处

3.部署HFish

登录地址:https://[server]:4433/web/

初始用户名:admin

初始密码:HFish2021

如果部署在流量一般较小的内网的话选择左边,直接上线,进入会提示修改密码

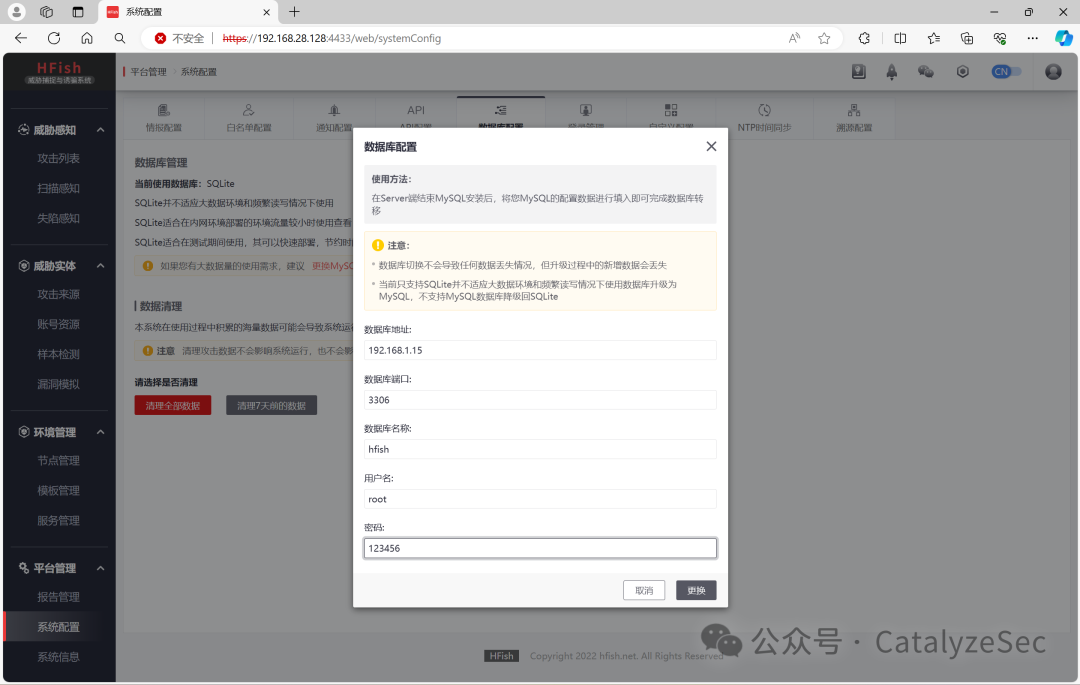

如果我们想部署在外网的话,SQLite不适应大数据环境和频繁读写的情况,而外网环境一般会遭受较大的流量或频繁的攻击,因此选择MySQL进行部署。

也可以在平台管理的系统配置中进行更换,注意不支持MySQL数据库降级回SQLite,这里MySQL需要自行搭建并创建供HFish存储的库,部署在与HFish相同服务器上的话需要修改端口

使用小皮的话需要将root的地址限制解除,"%"为任何人都可远程连接

update user set host = '%' where user = 'root';

select host, user from user;

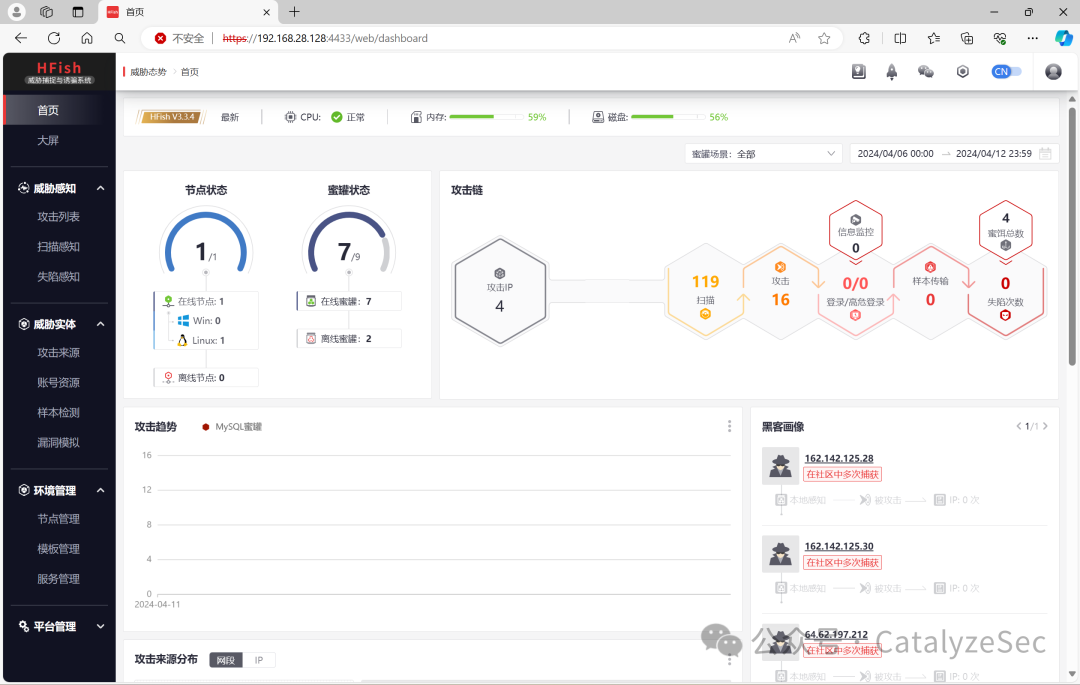

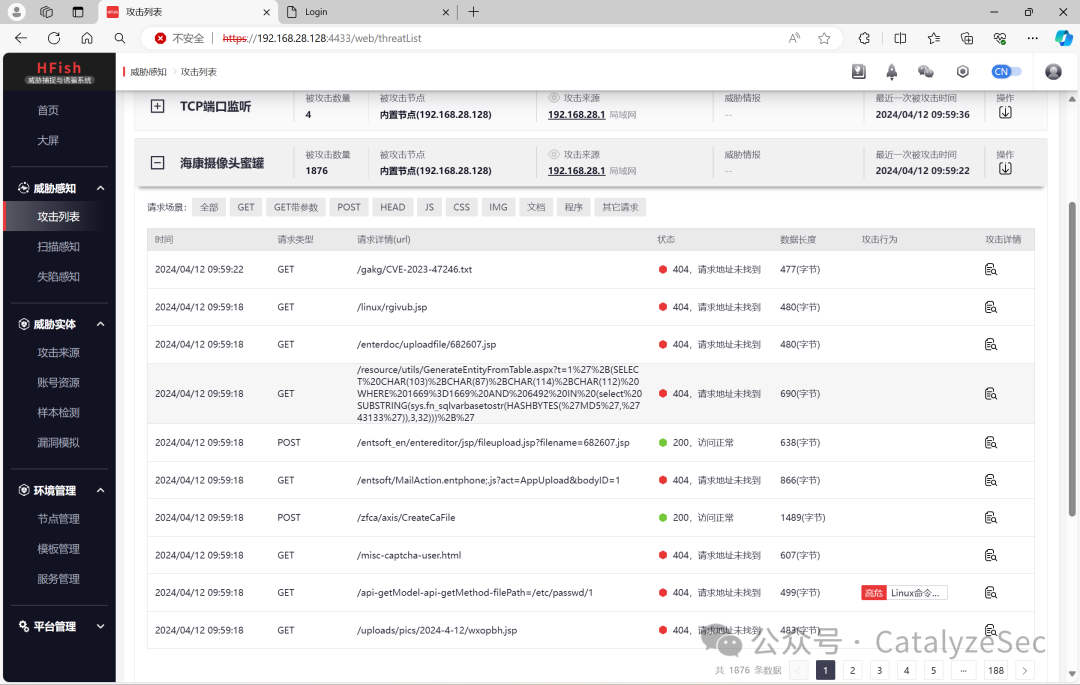

可以看到已经监测到了攻击

还有数据大屏可供查看

4、使用

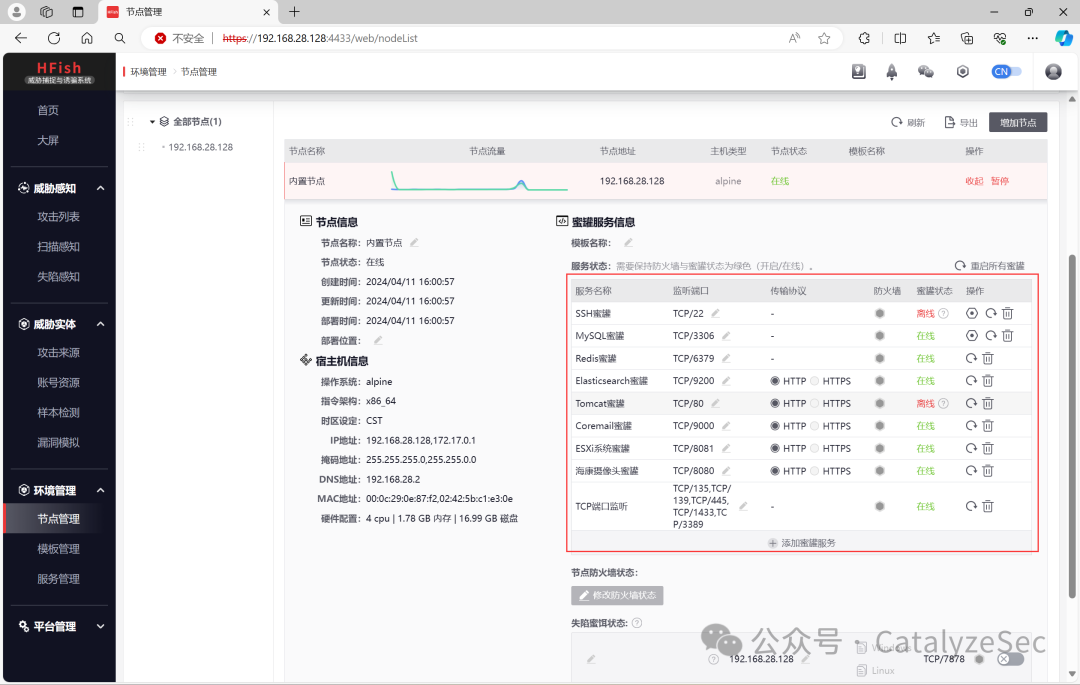

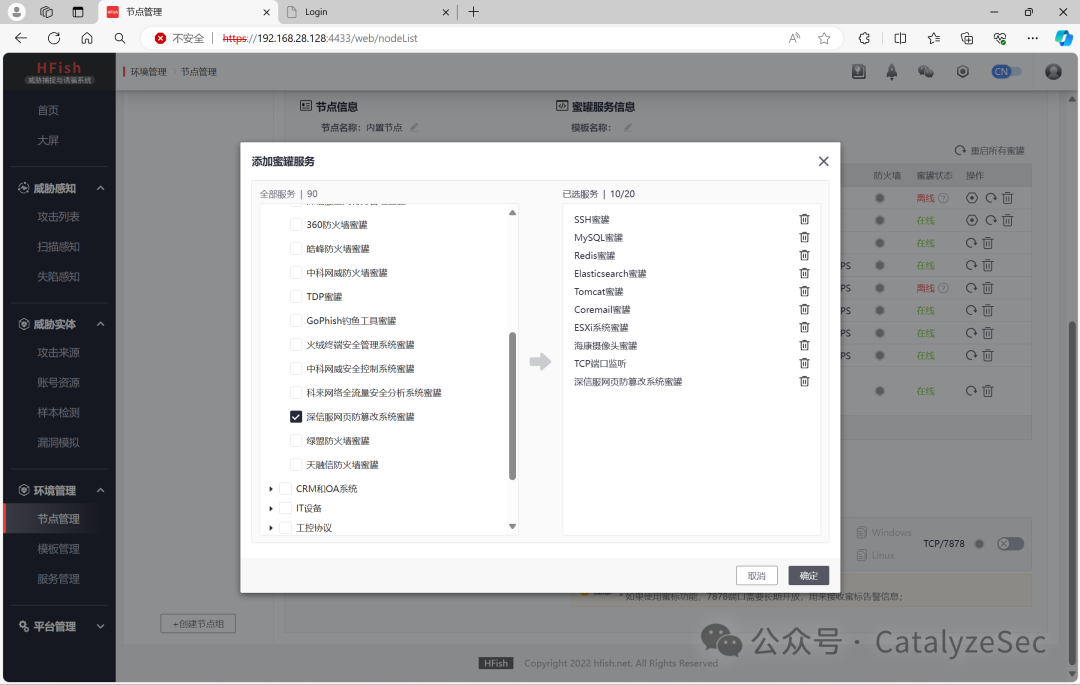

在环境管理的节点管理中可以看到默认部署的一些蜜罐服务

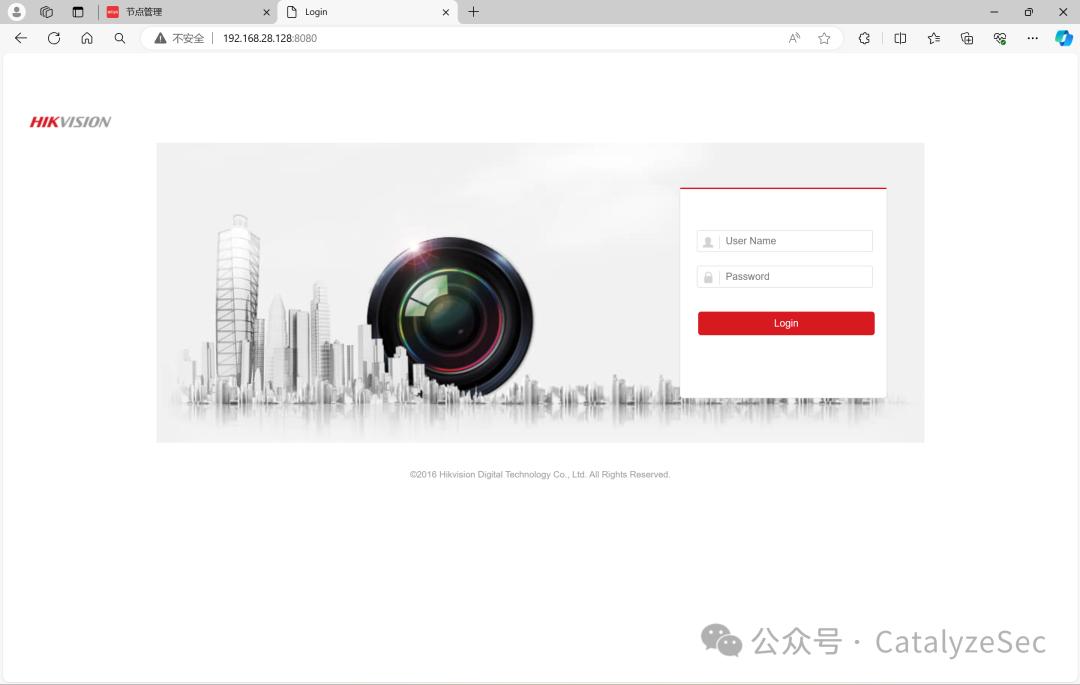

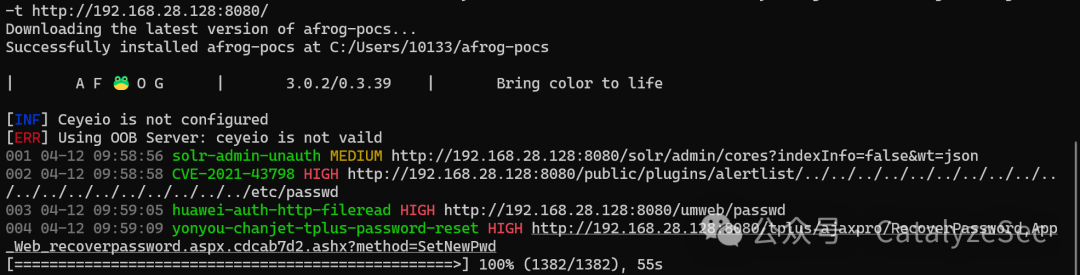

这里我们对蜜罐进行攻击

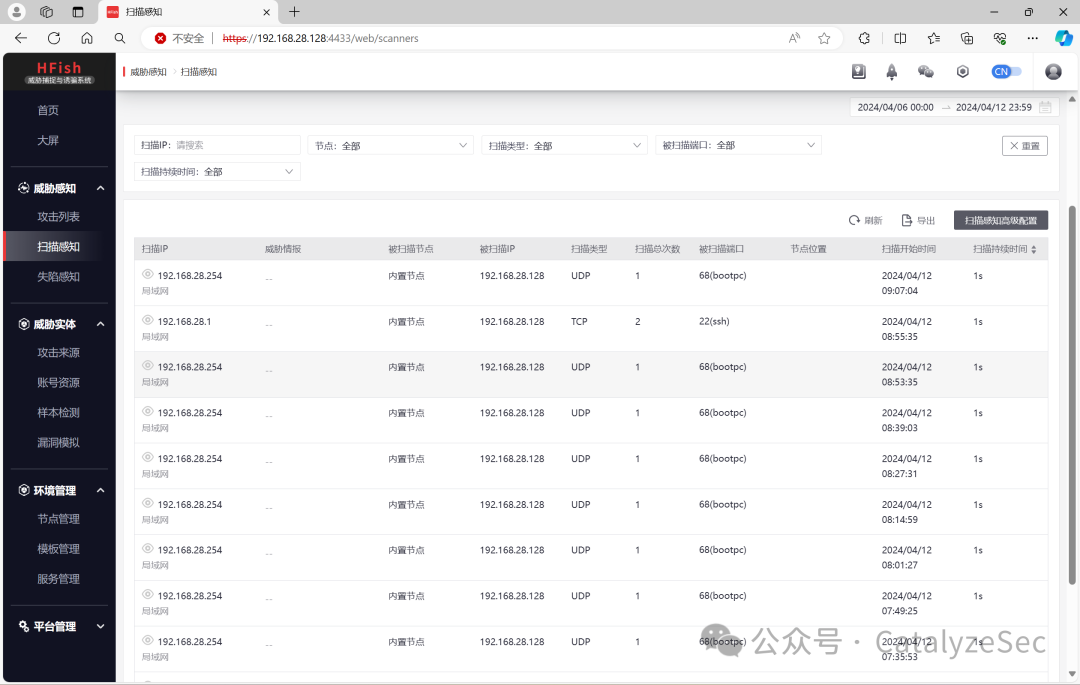

可以看到攻击次数、攻击IP等信息都被记录了

可以在攻击列表看到攻击的详细信息

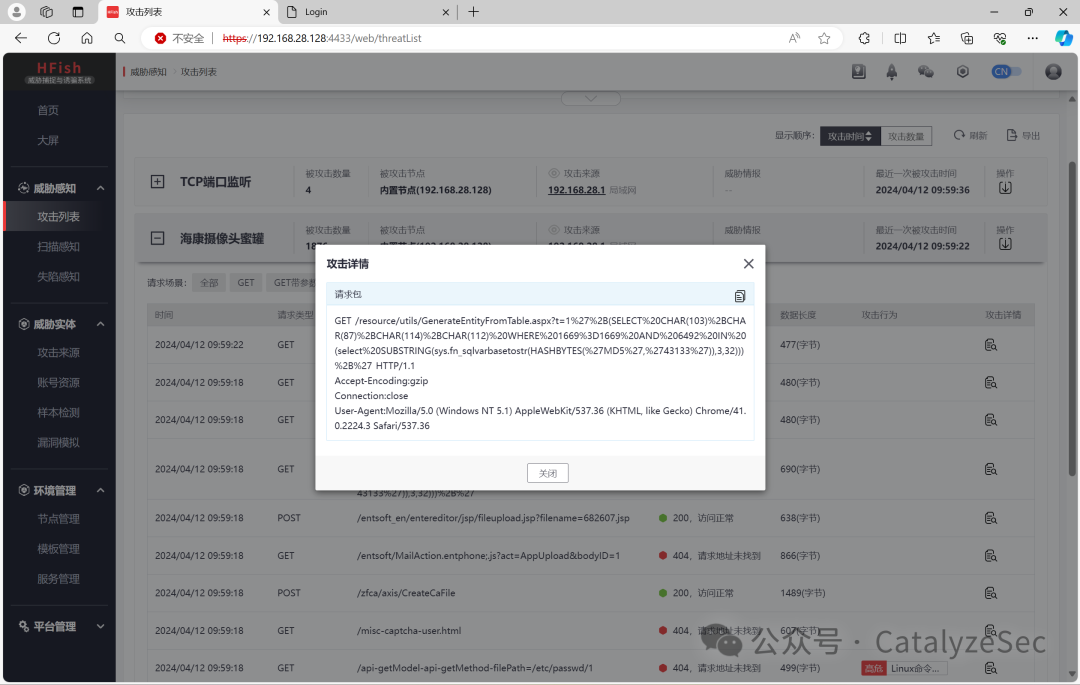

请求包具体信息

可以供我们来了解攻击者的手段,制定相应的应对措施

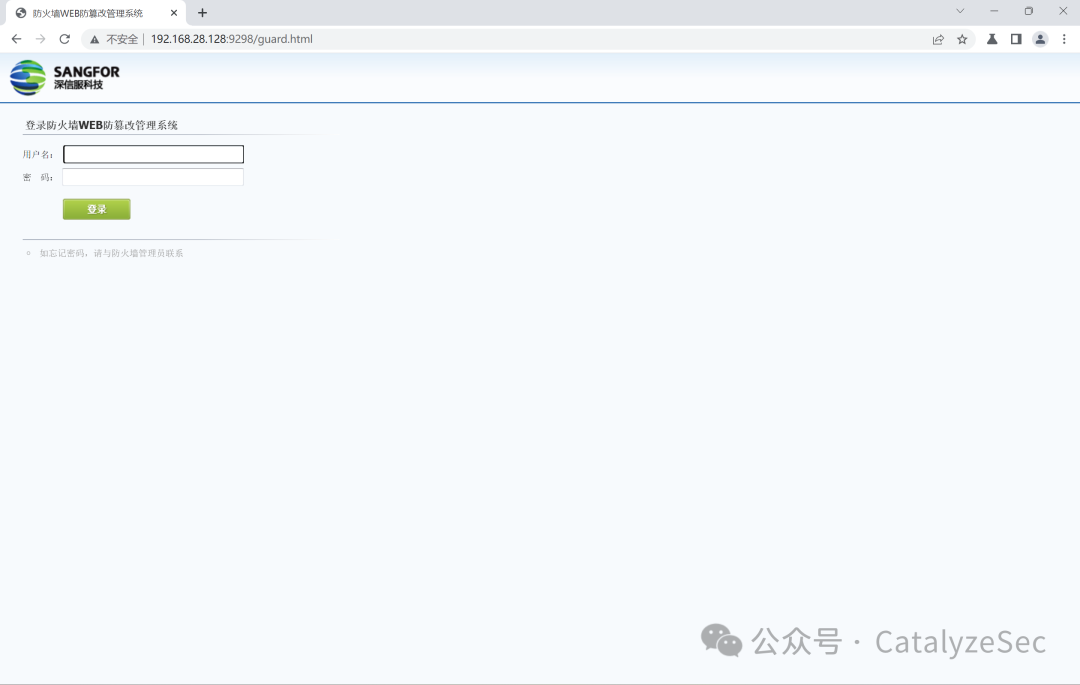

可以在节点管理中添加更多的蜜罐服务,这里添加一个深信服网页防篡改系统的蜜罐

访问:http://192.168.28.128:9298/

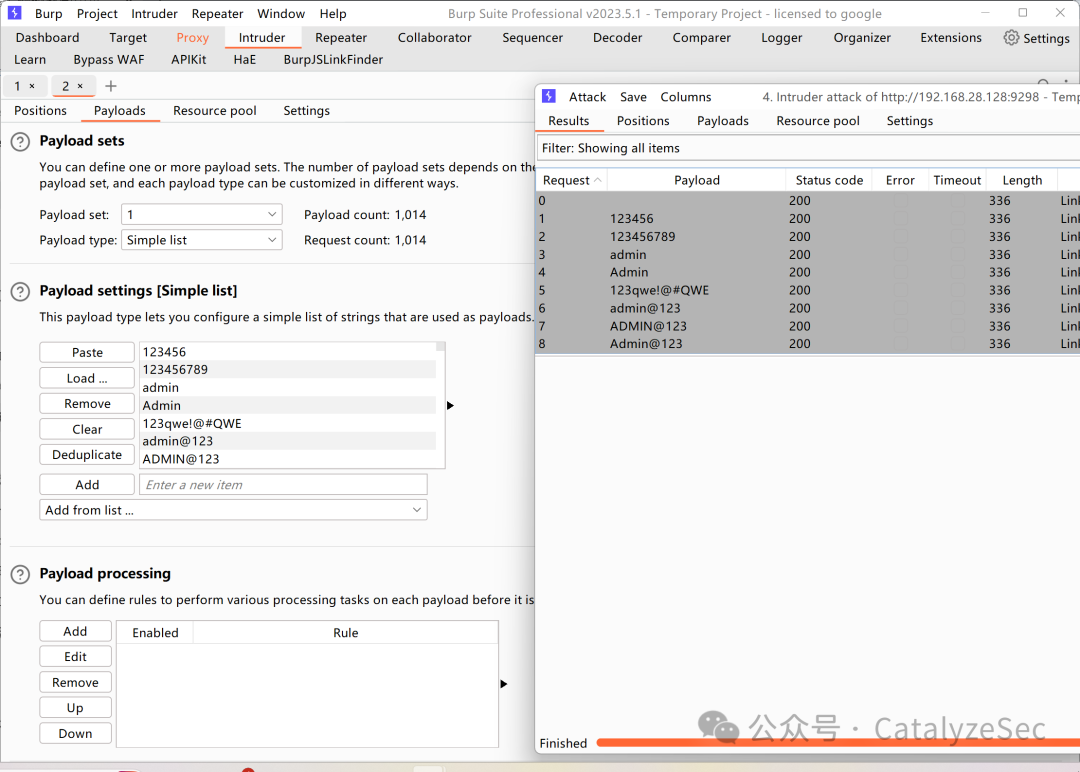

对其进行抓包爆破

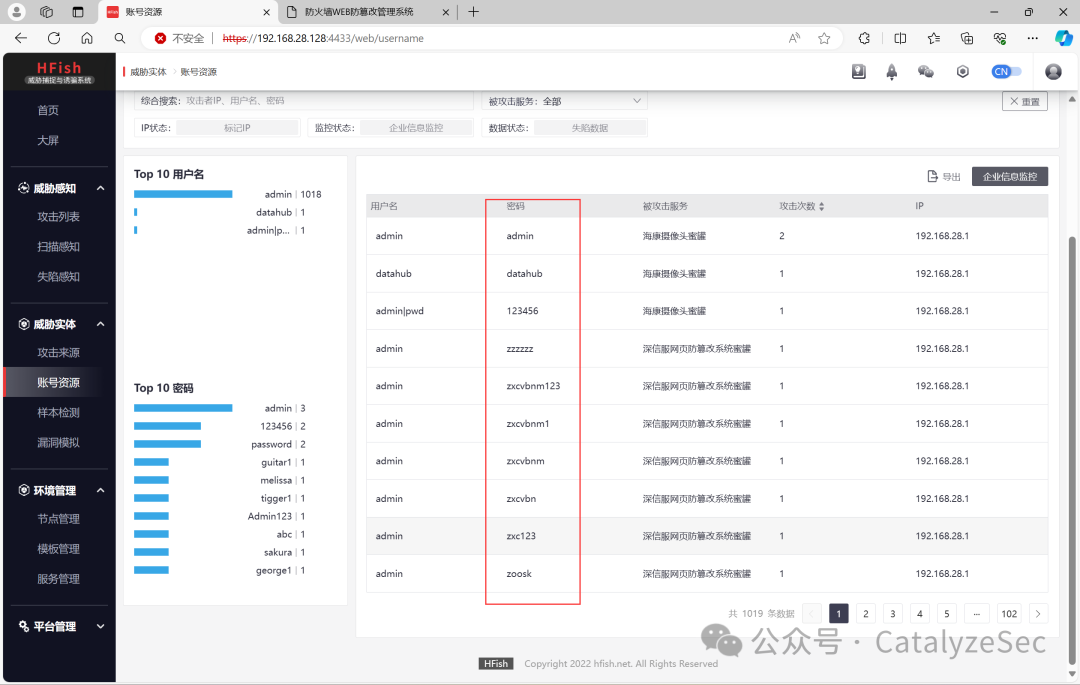

在账号资源处可以查看到攻击者爆破使用的账号密码,可以获取其字典

更多玩法可以访问官方文档进行查阅学习:

https://hfish.net/#/README

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)