CVE-2024-3094:Linux生态供应链攻击

作者:皮卡丘CVE-2024-3094:供应链攻击?一个潜伏3年只为通杀的漏洞,今天更新了一个CVE漏洞,XZ-utils5.6.0/5.6.1版本后门风险(CVE-2024-3094)这个后门并非作者无意加入的,也不是引入存在后门的库文件导致的问题,而是有人经过三年的潜伏,积极参与该项目的维护,在获得了直接commit代码的权限以后将后门代码注入其中。这个代码一共存活了不到2...

作者:皮卡丘

CVE-2024-3094:供应链攻击?

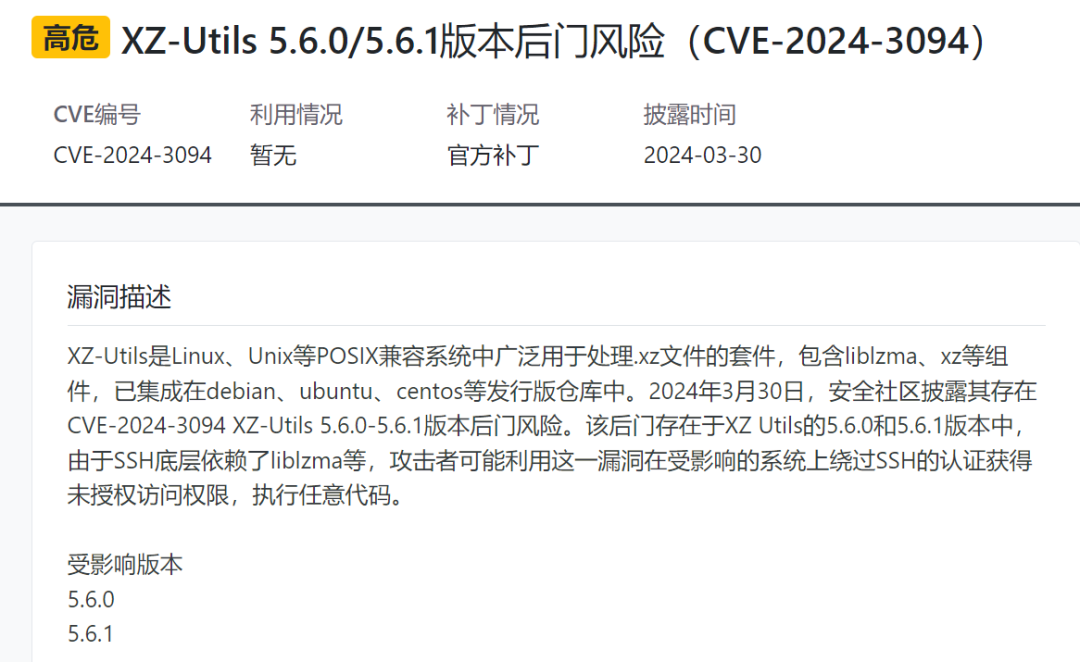

一个潜伏3年只为通杀的漏洞,今天更新了一个CVE漏洞,XZ-utils5.6.0/5.6.1版本后门风险(CVE-2024-3094)这个后门并非作者无意加入的,也不是引入存在后门的库文件导致的问题,而是有人经过三年的潜伏,积极参与该项目的维护,在获得了直接commit代码的权限以后将后门代码注入其中。

这个代码一共存活了不到2个月的时间,发现者是PostgreSQL 开发人员兼软件工程师 Andres Freund 意外发现的,在观察到 liblzma(xz 包的一部分)Debian sid(使用 ssh 登录占用了大量 CPU,valgrind 错误,然后找见了上游 xz 存储库和 xz tarball 已被后门。

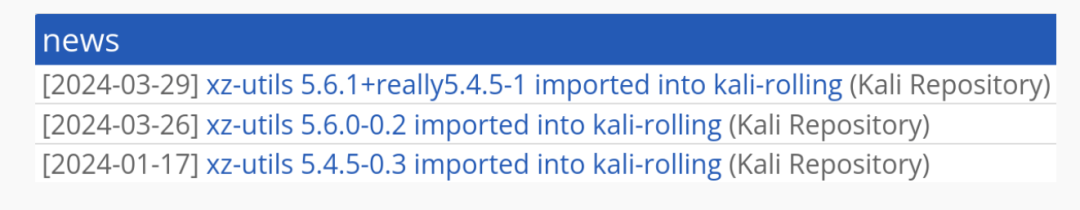

幸运的是,xz 5.6.0 和 5.6.1 尚未被 Linux 发行版广泛集成,而且大部分是在预发行版本中。

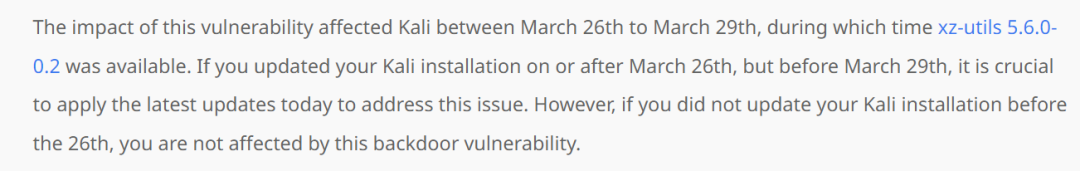

但是kali linux如果每周更新或者最近3月26到29号之间更新了,不好意思。

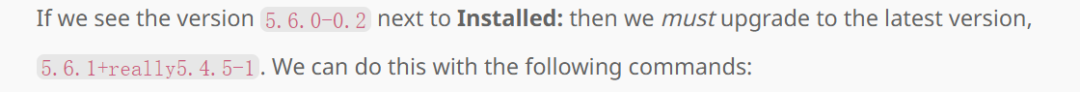

根据kali官方说法希望更新,

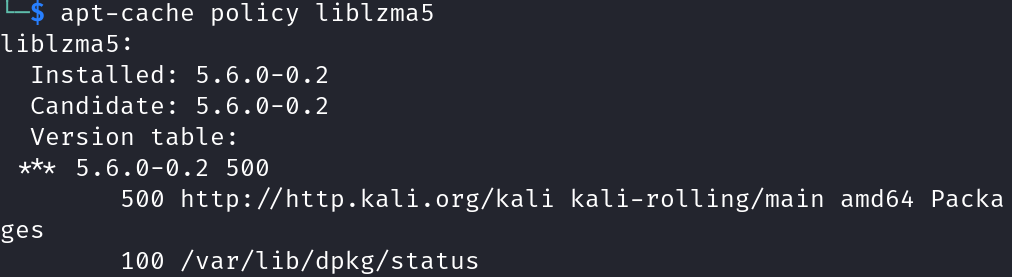

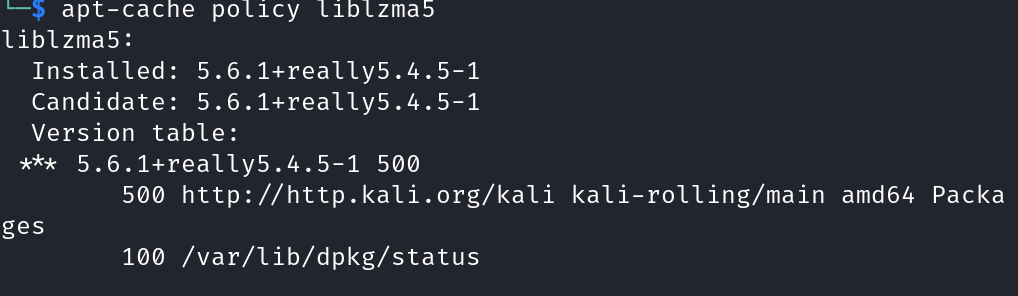

首先我们apt-cache policy liblzma5

更新命令

sudo apt update && sudo apt install -y --only-upgrade liblzma5更新

难的追一回滚动更新就这样玩吗?看来以后也不要追最新的。

当然我们还可以cat /var/log/apt/history.log 查看更新时间和都更新了哪些内容!

附:

各大linux系统可以查看自己对应的系统,查看官网说明

比如我的kali可以直接在https://www.kali.org/blog/about-the-xz-backdoor/看到

当然了这个供应链后门只能说差一点就完美成功,因为他写的有bug在sshd运行的时候直接cpu飙升,引起了研究员的注意,否则如果在发行版中大规模集成,估计可以造成linux的一个通杀,现在只是在预发行版中,但是更新快的比如kali linux中如果滚动更新那么就会被影响到。

参考链接:

https://www.kali.org/blog/about-the-xz-backdoor/

https://avd.aliyun.com/detail?id=AVD-2024-3094

https://github.com/advisories/GHSA-rxwq-x6h5-x525

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)