ensp——防火墙安全策略配置实验

目录

一、实验环境

ensp + USG6000V防火墙文件包

第一次在ensp中使用防火墙,需导入USG6000V的文件包

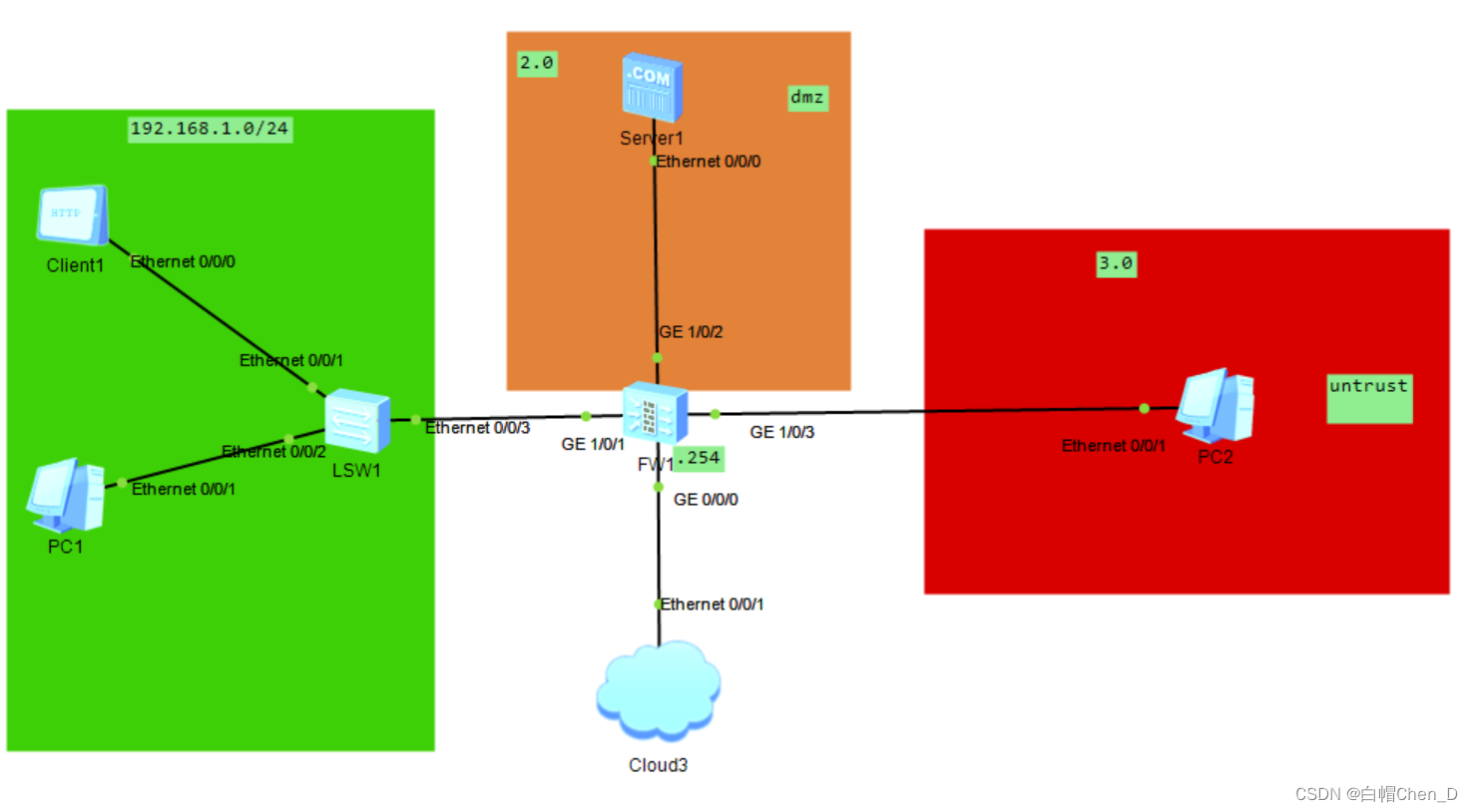

实验拓扑图

网关都为254

二、防火墙配置

Cloud云:

增加UDP与VMnet1,入端口1出端口2双向通道

启动防火墙:

用户名:admin

默认密码:Admin@123

建议修改为:Admin@1234

登陆后:

输入sy进入配置模式

依次输入

interface g0/0/0

service-manage enable

service-manage all permit

配置物理机VMent1 IPV4 地址为192.168.0.2 端口号255.255.255.0

在物理机浏览器访问192.168.0.1,看到如下页面则说明配置成功

绿色区域为:trust区域 部署pc1与client1 连接到交换机上,通过交换机连接到防火墙的GE 1/0/1端口,网段为1.0网段

三、拓扑设备配置

PC1:

client1:

交换机不用配置

橙色区域为:dmz区域 部署sever1服务器,连接到防火墙GE 1/0/2 网段为2.0

sever1:

红色区域为:untrust区域 部署pc2 连接到防火墙的GE 1/0/3 接口 网段为3.0

PC2:

ps:trust区域使用交换机的原因为,防火墙的每一个接口都要连接一个不同的网段

至此ensp就配置完成

打开192.168.0.1进入防火墙管理页面,密码为刚才重置的密码

向导全部点击取消即可

四、配置路由器接口

点击网络

GE1/0/1

区域为trust IP为1.0网段的网关

GE1/0/2

GE1/0/3

五、创建地址对象

点击对象-地址-新建

知识点:192.168.1.1/24代表1.0网段在该拓扑结构中代表 1.1/1.2两台主机,而192.168.1.1/32代表1.0主机!

这里创建

CLIENT ip地址为192.168.1.2/32

PC1 ip地址为192.168.1.1/32

SEVER ip地址为192.168.2.1/32

PC2 ip地址为192.168.3.1/32

trust ip地址为192.168.1.1/24 (也就是1.0网段中所有主机,即trust区域中的主机)

六、配置安全策略

实验配置三条策略,允许CLIENT访问SEVER,禁止PC1访问SEVER,允许trust区域访问PC2

点击策略 新建安全策略

配置第一条安全策略

名称为CLIENT-SEVER

源安全区域为trust 目的安全区域为dmz

源地址选择CLIENT 目的地址选择SEVER

动作为允许,点击确定,第一条安全策略配置完成

动作为允许,点击确定,第一条安全策略配置完成

配置第二条安全策略

名称为PC1-SEVER

源安全区域为trust 目的安全区域为dmz

源地址选择PC1 目的地址选择SEVER

动作为禁止,点击确定,第二条安全策略配置完成

配置第三条安全策略

名称为trust-PC2

源安全区域为trust 目的安全区域为untrust

源地址选择trust 目的地址选择PC2

动作为允许,点击确定,第三条安全策略配置完成

测试安全策略

使用PC1 ping SEVER、CLIENT ping SEVER、PC1 ping PC2、CLIENT ping PC2

PC1 ping SEVER

查看策略命中次数

![]()

CLIENT ping SEVER

查看策略命中次数

![]()

PC1 ping PC2

CLIENT ping PC2

查看命中次数

![]()

注:CLIENT ping其实是发送了一个CIMP报文所以命中次数为1

七、测试ASPF

若关闭,再开启sever的FTP服务,使用Client 主动模式登陆服务器,因为无法创建数据通道,所以不会显示任何文件!

若关闭,再开启sever的FTP服务,使用Client 主动模式登陆服务器,因为无法创建数据通道,所以不会显示任何文件!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)