HMAC算法详解

1.HMAC算法

1.1 HMAC算法简介

HMAC(Hash-based Message Authentication Code,散列消息认证码)是一种使用密码散列函数,同时结合一个加密密钥,通过特别计算方式之后产生的消息认证码(MAC)。它可以用来保证数据的完整性,同时可以用来作某个消息的身份验证。

HMAC算法 是一种基于密钥的报文完整性的验证方法。HMAC算法利用哈希运算,以一个密钥和一个消息为输入,生成一个消息摘要作为输出。其安全性是建立在Hash加密算法基础上的。它要求通信双方共享密钥、约定算法、对报文进行Hash运算,形成固定长度的认证码。通信双方通过认证码的校验来确定报文的合法性。HMAC算法可以用来作加密、数字签名、报文验证等。

1.2 HMAC算法定义

HMAC算法的数学公式为:

HMAC(k,m)=H(k’⊕opad,H(k’⊕ipad,m))

其中:

H 为密码Hash函数(如MD5或SHA-2),能够对明文进行分组循环压缩;

k 为密钥(secret key);

m 为要认证的消息;

k’ 是从原始密钥 k 导出的另一个密钥(如果 k 短于散列函数的输入块大小,则向右填充零;如果比该块大小更长,则对 k 进行散列)

ipad 内部填充(0x5C5C5C…5C5C,一段十六进制常量);

opad 外部填充(0x363636…3636,一段十六进制常量)

1.3 HMAC算法步骤

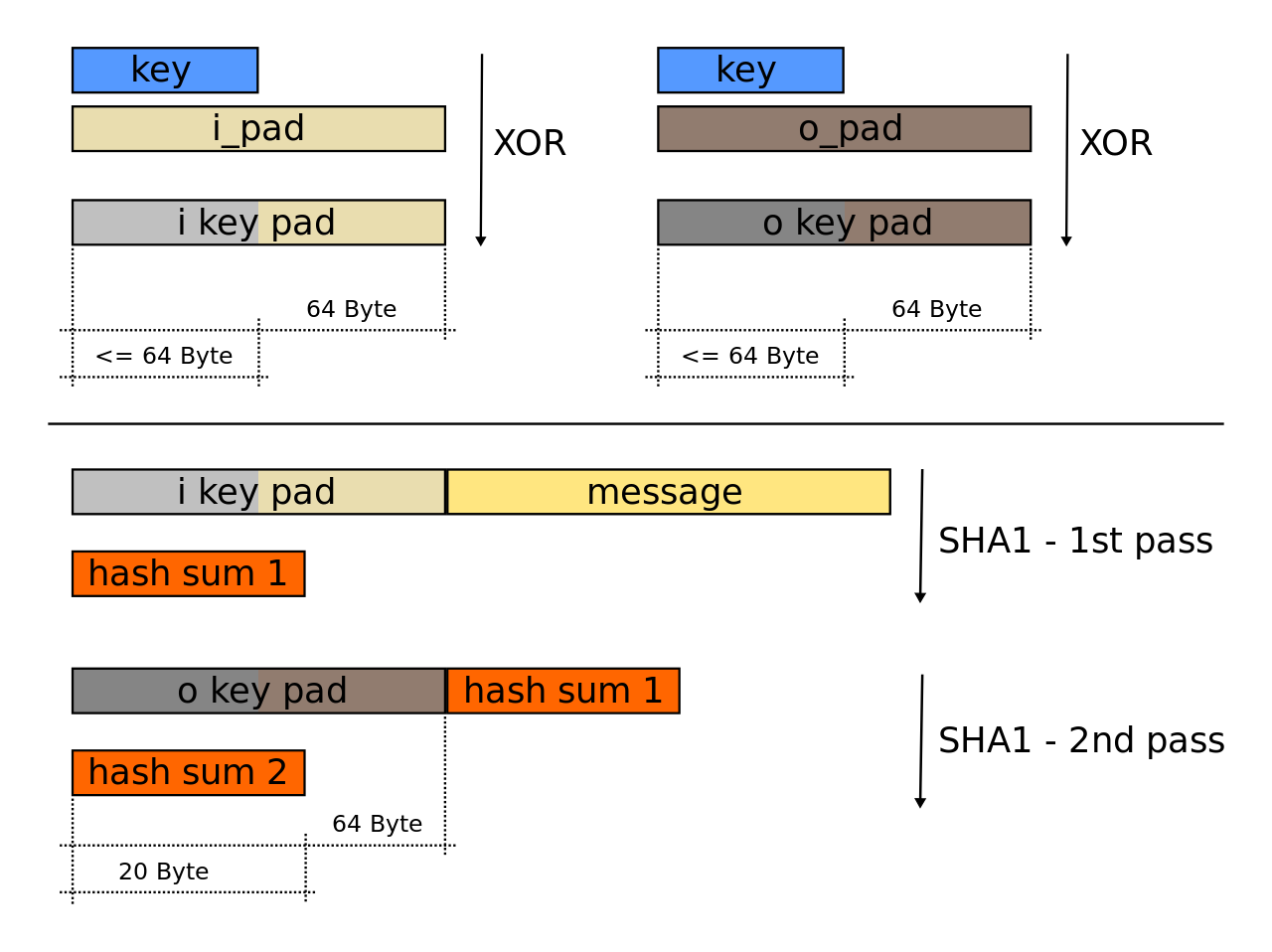

HMAC算法加密步骤如图1所示:

a) 在密钥k后面添加0,或者对密钥k用H(Hash函数)进行处理,创建一个字长为B的字符串(B为Hash函数的明文分组长度);

b) 将上一步生成的B字长的字符串ipad做异或运算;

c)将数据流m填充至第二步的结果字符串中;

d)用H作用于第三步生成的数据流;

e)将第一步生成的B字长字符串与opad做异或运算;

f)再将第四步的结果填充进第五步的结果中;

g)用H作用于第六步生成的数据流,输出最终结果。

2. SHA-256算法

2.1 SHA-256算法简介

SHA-256(Secure Hash Algorithm 256,安全散列算法256)是散列函数(或哈希函数)的一种,能对一个任意长度(按bit计算)的数字消息(message),计算出一个32个字节长度的字符串(又称消息摘要,message digest)。散列函数它被认为是一种单向函数——根据函数输出的结果,极难回推输入的数据。散列函数把消息数据打乱混合,压缩成散列值(摘要),使得数据量变小。

SHA-256由美国国家安全局研发,是SHA-2下细分出的一种算法,属于SHA算法之一,是SHA-1的后继者。对于任意长度的消息,SHA256都会产生一个256-bit(32-byte数组)的哈希值,称作消息摘要。摘要通常用一个长度为64位的十六进制字符串来表示。当接收到消息的时候,这个消息摘要可以用来验证数据是否发生改变,即验证其完整性。

2.2 SHA-256算法描述

首先进行信息预处理,如图2所示,将原始消息(Message)拆解成512-bit大小的消息块。最后一个的消息块需要进行信息补全,并附上原消息的长度信息。消息被分为n块后,需要进行n次迭代,最后一次的结果就是最终的哈希值,即256bit的数字摘要。

SHA256算法的最小运算单元为“字”(word, 32-bit)。图3中256-bit的中间状态Hi被描述为8个字。512-bit的消息块Mi将由16个字扩展为64个字,并与Hi混合,压缩成新的散列值Hi+1。第i块数据经Map函数映射的结果,将作为第i+1块的输入,即Map(H_(i-1))=H_i。H0是预设好的hash初值(自然数中前8个质数的平方根的小数部分,取前32-bit),依次对数据进行Hash映射,得到的最后一个状态Hn便是最终的数字摘要。

而其中最关键的操作为映射函数Map,其内部相当于是一个循环加密的过程,不断将原始信息进行打乱。

2.3 SHA-256算法步骤

如表1所示,SHA256散列函数中涉及的操作全部是按位进行的逻辑运算。

设原始消息为M,原始消息长度LM,消息块Mi,哈希初值H0,SHA-256常量K[0]~K[63](自然数中前64个质数的立方根的小数部分,取前32-bit)。则SHA-256算法的加密步骤具体如下:

a) 消息(M)预处理。在消息末尾进行添加一位“1”和t位“0”,使得:

(L_M+t+1) mod 512=448,0≤t<512

将LM表示为64位大端存储格式,并添加到M末尾,组成新的消息M^’;

b) 分解。将M^'按照每块512-bit大小分解为Mi;

c) 拓展Mi到64字:W[0]~W[63]。将Mi分解为16个32-bit的大端存储的字(word),存为W[0], …, W[15],其余字由以下公式得到:

W_t=σ_1 (W_(t-2))+W_(t-7)+σ_0 (W_(t-15))+W_(t-16)

d) 迭代。进行64次加密循环即可完成一次迭代。加密过程如图4所示:ABCDEFGH这8个字最开始分别是8个哈希初值,之后按照图示规则进行更新;深蓝色方块是事先定义好的非线性逻辑函数;红色方块代表加法(若结果大于232,则进行一次mod 232运算);Kt为SHA-256常量,Wt为本区块产生第t个word,0≤t<64;最后一次循环所产生的八段字符串合起来即是此区块对应到的散列字符串;

5) 若原消息包含数个区块,则最后还要将这些区块产生的散列字符串加入迭代才能产生最后的散列字符串。

3. HAMAC-SHA256算法定义

3.1 HMAC-SHA256算法描述

HMAC-SHA256算法,即使用SHA-256生成哈希值的HMAC算法。依据HMAC算法和SHA-256算法内容,可知HMAC-SHA256算法的明文分组长度B为512-bit,可通过任意长度密钥K(最小推荐长度为256-bit,一般应大于B),得出长度为256-bit散列值(摘要)。定义为:

〖HMAC〗_SHA256 (k,m)=□SHA256(k’⊕opad∥SHA256(k’⊕ipad∥m))

其中:

SHA256 为SHA-256加密算法,其输出散列值长度256-bit;

∥ 拼接操作,将两个字符串拼接在一起;

B Hash函数明文分组长度,SHA-256算法中为512-bit;

k 为密钥(secret key);

m 为要认证的消息;

k’ 是从原始密钥 k 导出的另一个密钥(若 k 短于B,则向右填充零,直到与B相同;若k长于B,则对 k 进行一次SHA256散列计算)

ipad 内部填充(0x5C5C5C…5C5C,512-bit常量);

opad 外部填充(0x363636…3636,512-bit常量)

3.2 HMAC-SHA256算法步骤

HMAC-SHA256算法加密步骤如图5所示:

①. 密钥填充。若密钥比SHA-256算法的分组长度B(512-bit)短,则需在末尾填充0,直到其长度达到单向散列函数的分组长度为止。若密钥比分组长度长,则要用SHA-256算法求出密钥的散列值,然后将这个散列值作为新的密钥;

②. 内部填充。将填充后的密钥与被称为ipad的序列进行异或运算,所形成的值为ipadkey。ipad是将00110110这一序列不断循环反复直到达到分组长度;

③. 与消息组合。将ipadkey与消息组合,也就是将ipadkey附加在消息的开头。

④. 计算散列值。将3的结果输入SHA-256函数,并计算出散列值。

⑤. 外部填充。将填充后的密钥与被称为opad的序列进行异或运算,所形成的值为opadkey。opad是将01011100这一序列不断循环反复直到达到分组长度。

⑥. 与散列值组合。将4的散列值拼在opadkey后面。

⑦. 计算散列值。将6的结果输入SHA-256函数,并计算出散列值,这个散列值就是最终的摘要内容。

HMAC-SHA256的简单理解如下:

- 密钥处理:如果密钥长度超过SHA256算法的块长度(64字节),则需要将密钥先通过SHA256算法进行散列,然后再将散列结果作为新的密钥,使得最终密钥长度小于等于SHA256算法的块长度。

- 填充消息:根据SHA256算法的要求,需要对消息进行填充,使其长度为512位的整数倍。

- HMAC运算:将填充后的消息与密钥分别进行异或操作,并通过SHA256算法计算散列值。其中,消息和密钥的异或结果分别作为SHA256算法的输入。

- 结果输出:将SHA256算法的散列结果作为HMAC-SHA256算法的输出。

HMAC-SHA256算法的安全性主要依赖于SHA256算法的安全性和密钥的长度和随机性。由于SHA256算法是一种较为安全的哈希函数,因此HMAC-SHA256算法也被广泛应用于安全领域,如数字签名、消息认证等。

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)