被动web扫描器 xray的使用

xrayxray下载xray基础参数xray常用配置xray的使用基础爬虫进行扫描使用代理模式进行扫描Xray与burpsuite的联动xray下载Xray 是二进制文件,也没有依赖环境,下载解压后即可使用。下载地址:Gthub:https://github.com/chaitin/xray下载适合自己系统的压缩包.xray基础参数Webscan:web扫描 输入websacn -h可以看到参数–

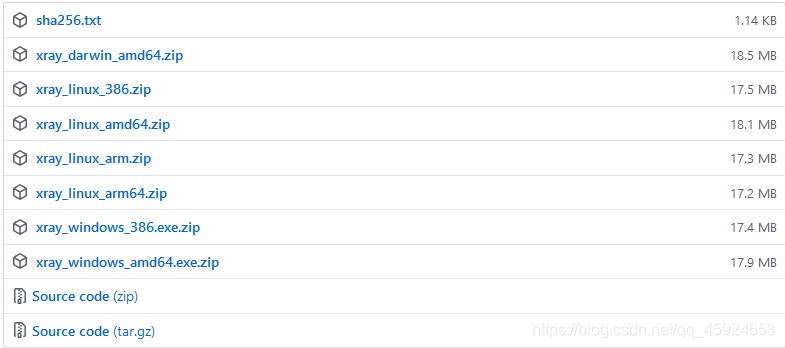

xray下载

Xray 是二进制文件,也没有依赖环境,下载解压后即可使用。

下载地址:Gthub:https://github.com/chaitin/xray

下载适合自己系统的压缩包.

xray基础参数

Webscan:web扫描 输入websacn -h可以看到参数

–plugins 配置本次扫描启用的插件

–poc 配置本次扫描启用某些poc

–listen 启动一个被动代理服务器作为输入

–basic-crawler 启用一个基础爬虫作为输出

–url 用于快速测试的url

–raw-request 用于加载一个原始的HTTP请求并进行扫描

–html-output 将结果输出为html报告

–webhook-output 将结果发送到一个地址

–json-output 将结果输出到一个json文件中

-genca 生成一个根证书,主要用于被动代理扫描https流量时

-version 查看xray的版本信息

-help 显示命令或帮助列表

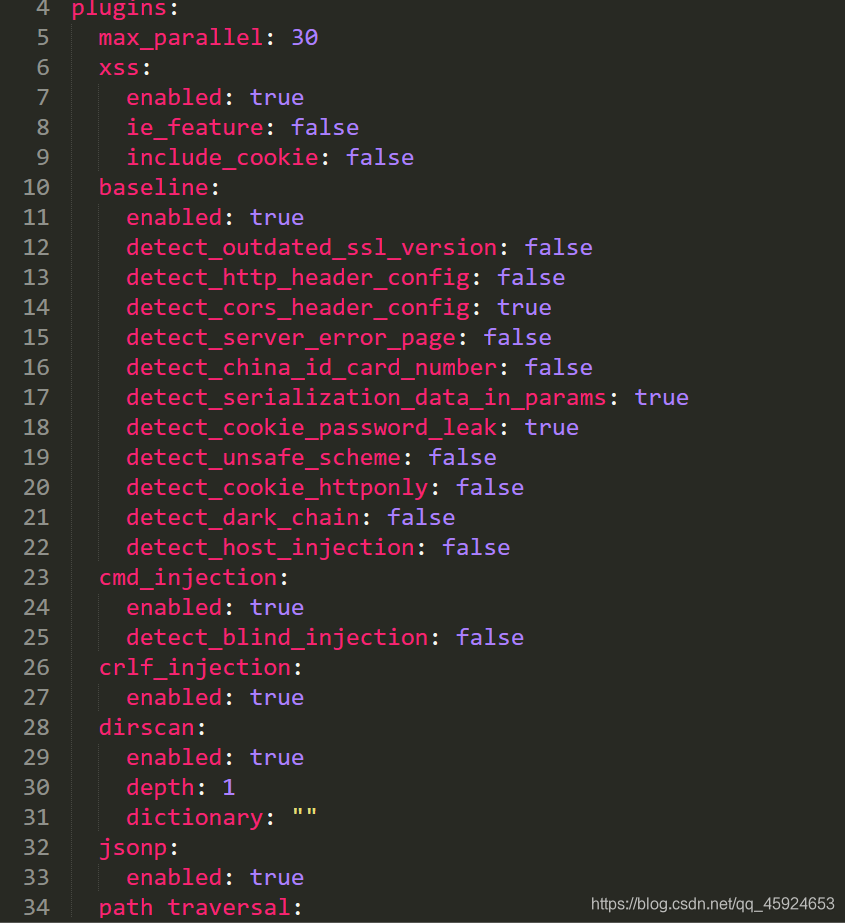

xray常用配置

Xray的配置文件在xray的解压的文件夹中,打开后缀为.YAML的文件

mitm部分:

mitm中 auth 下username:“”password:“”为代理添加认证

Restriction 允许扫描的域 默认情况下是 “*”,可以指定域名让xray只扫描此域名。

Plugins 扫描插件配置

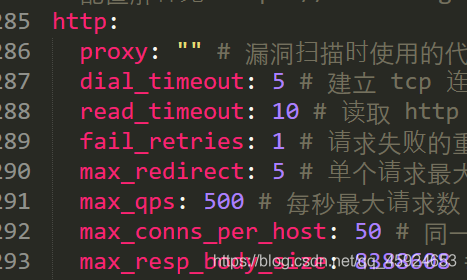

http部分:

http 中 max_qps发包速率限制

proxy扫描代理配置

xray的使用

下载解压后 使用powershell移动到xray的目录中,执行xray_windows_amd64.exe

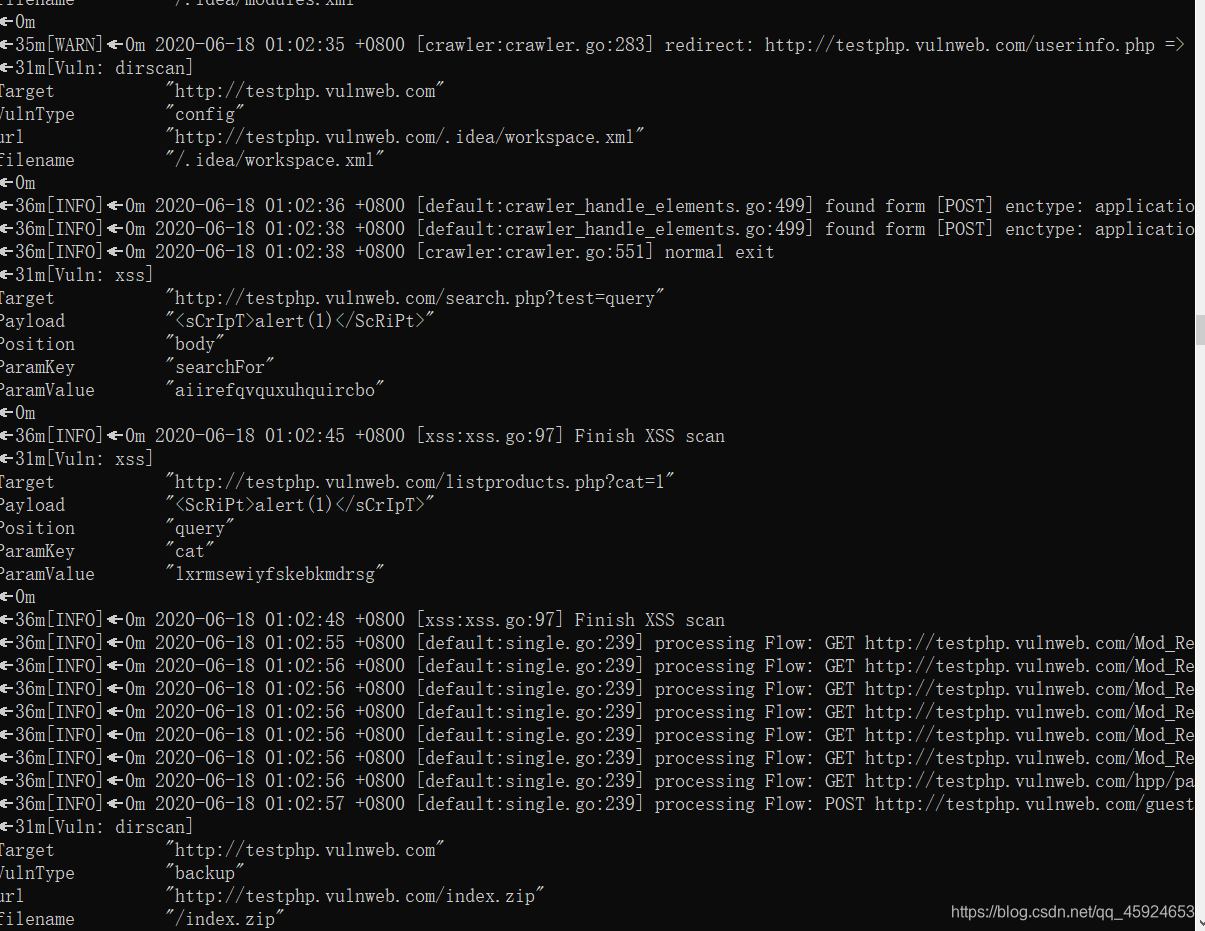

基础爬虫进行扫描

xray_windows_amd64.exe webscan --basic-crawler http://testphp.vulnweb.com

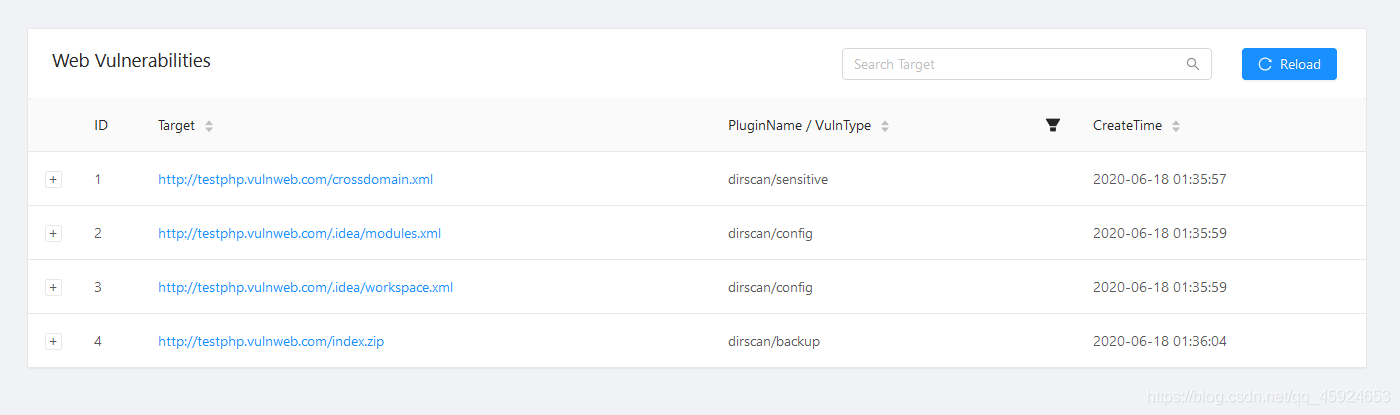

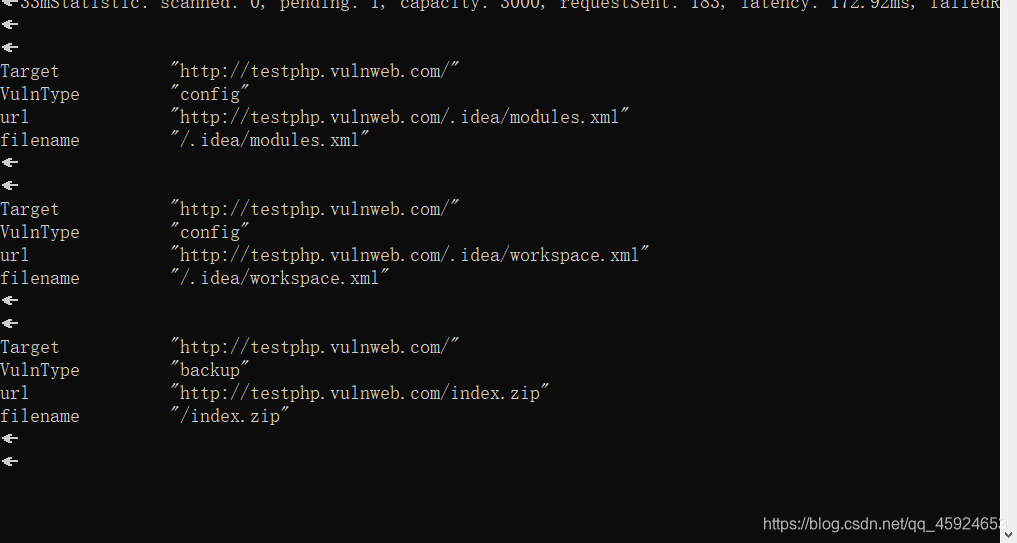

可以看到已经扫描出漏洞

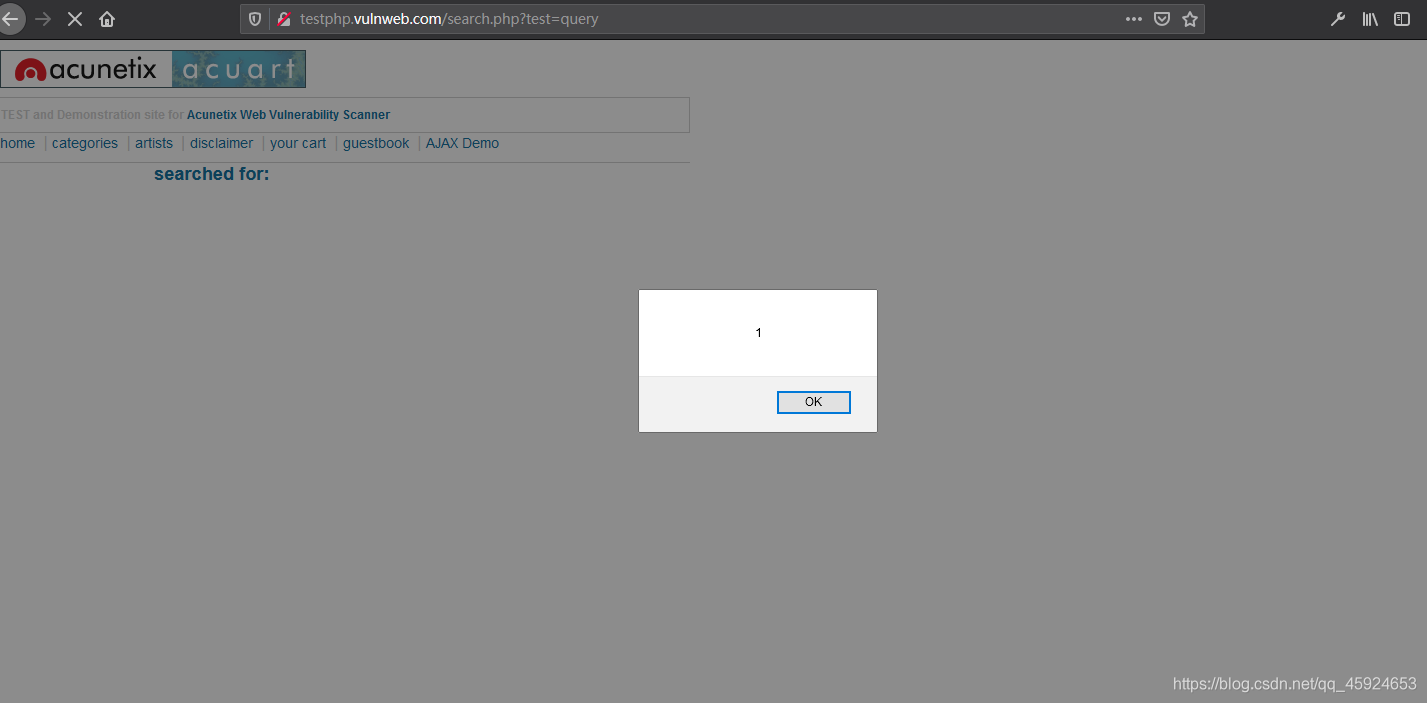

我们打开这个testphp.vulnweb.com/search.php?test=query网页验证xss漏洞

我们打开这个testphp.vulnweb.com/search.php?test=query网页验证xss漏洞

输入payload

输入payload之后我们可以看到弹窗了,说明漏洞存在,验证漏洞成功。

使用代理模式进行扫描

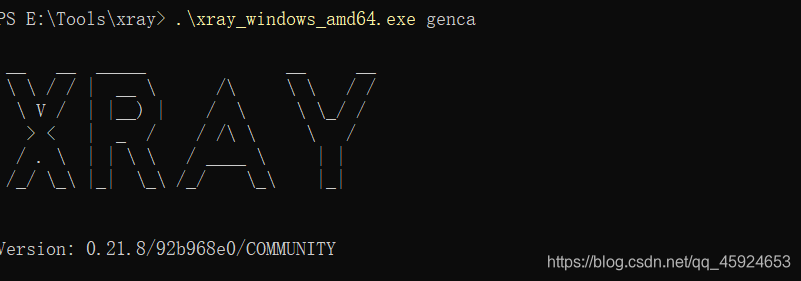

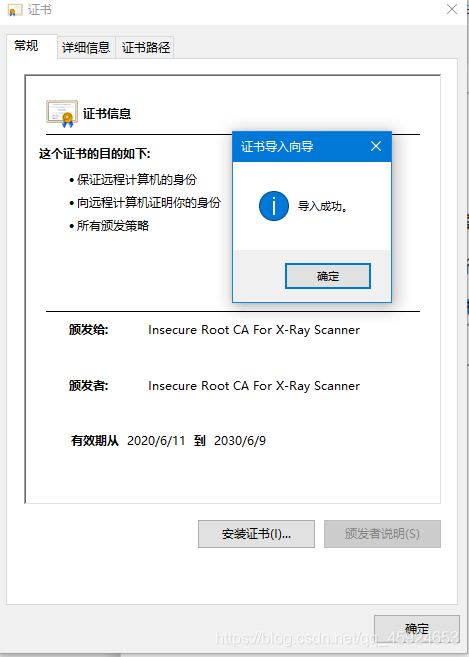

启动xray生成证书:xray_windows_amd64.exe genca

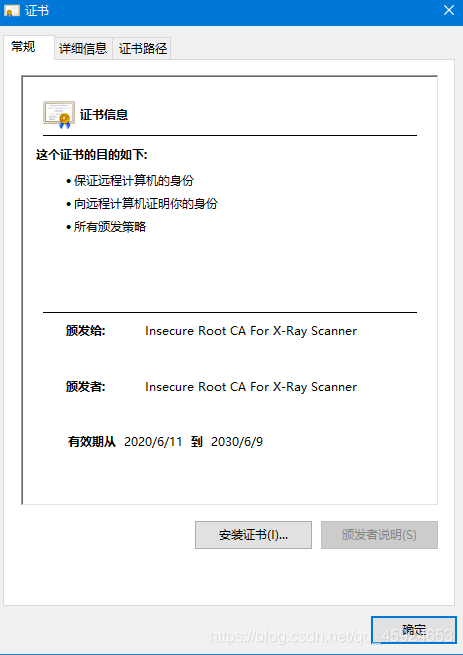

运行命令后在文件夹中生成ca.crt和ca.key两个文件,双击ca.crt

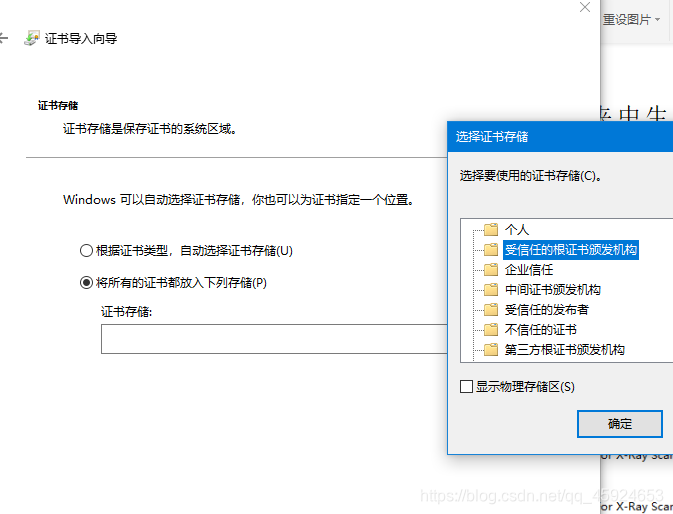

点击安装证书,选择安装到受信任的根证书颁发机构,确定导入成功。

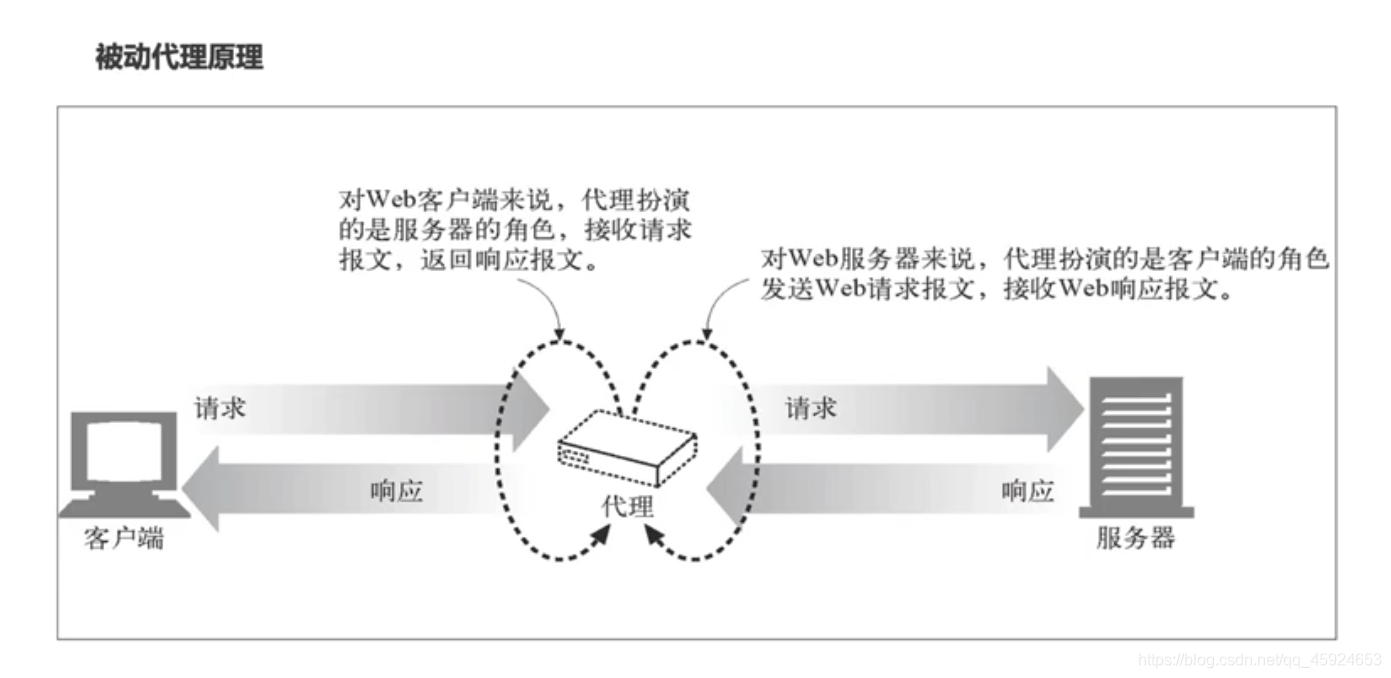

被动扫描的原理

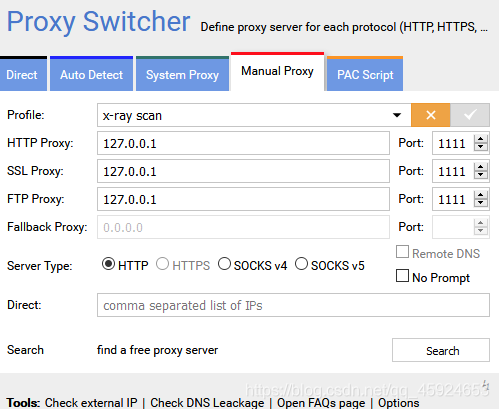

使用xray启动代理

Xray_windwos_amd64.exe --listen 127.0.0.1:1111 --html-output proxy.html

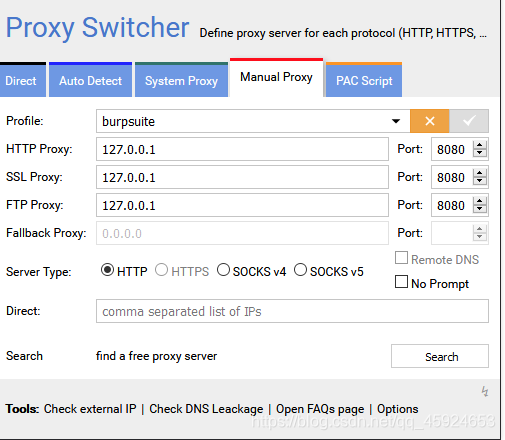

同时浏览器也设置代理127.0.0.1:1111

我们使用浏览器浏览页面,监听的xray就可以对我们查看的页面进行扫描。

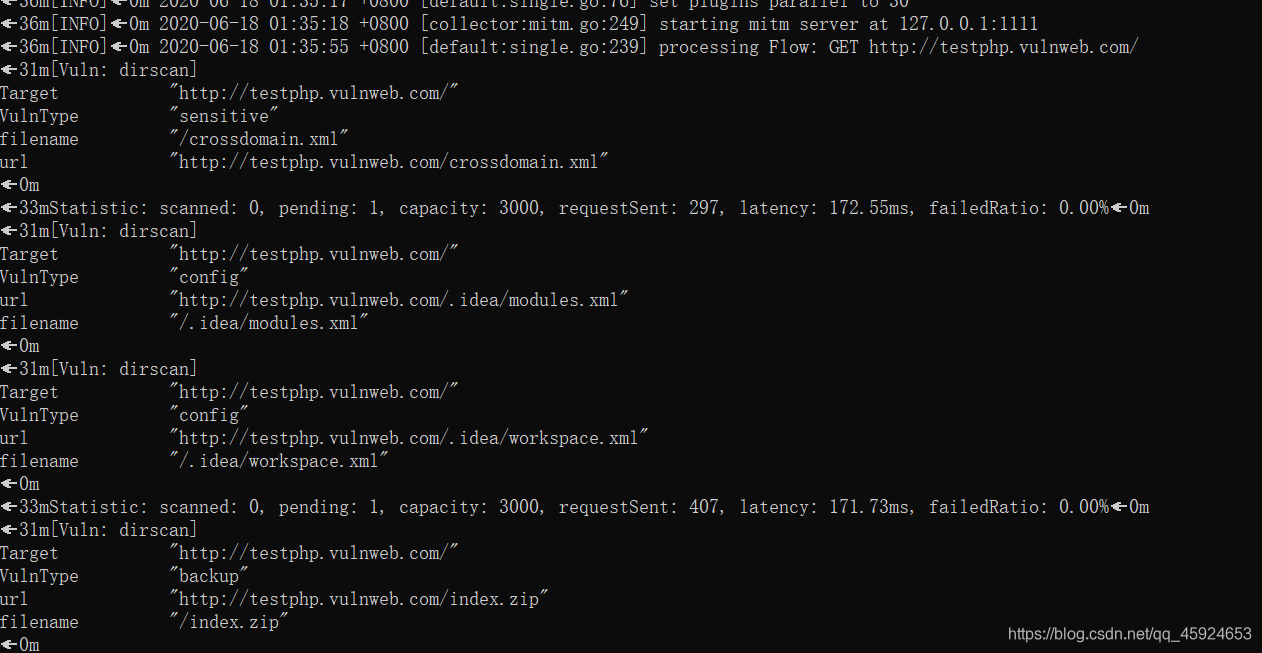

浏览页面,看到xray已经对此页面扫描出漏洞了

打开我们输出的proxy.html可以看到xray生成的报告

Xray与burpsuite的联动

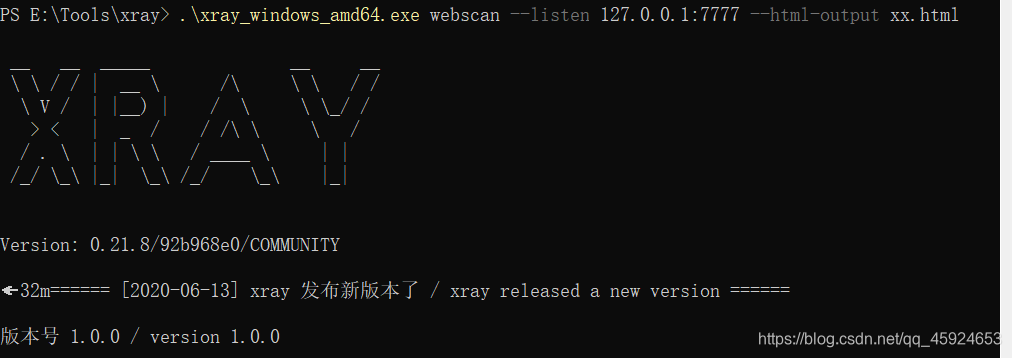

首先先使用xray建立监听 监听127.0.0.1 7777端口

Xray_windows_amd64.exe webscan --listen 127.0.0.1:7777

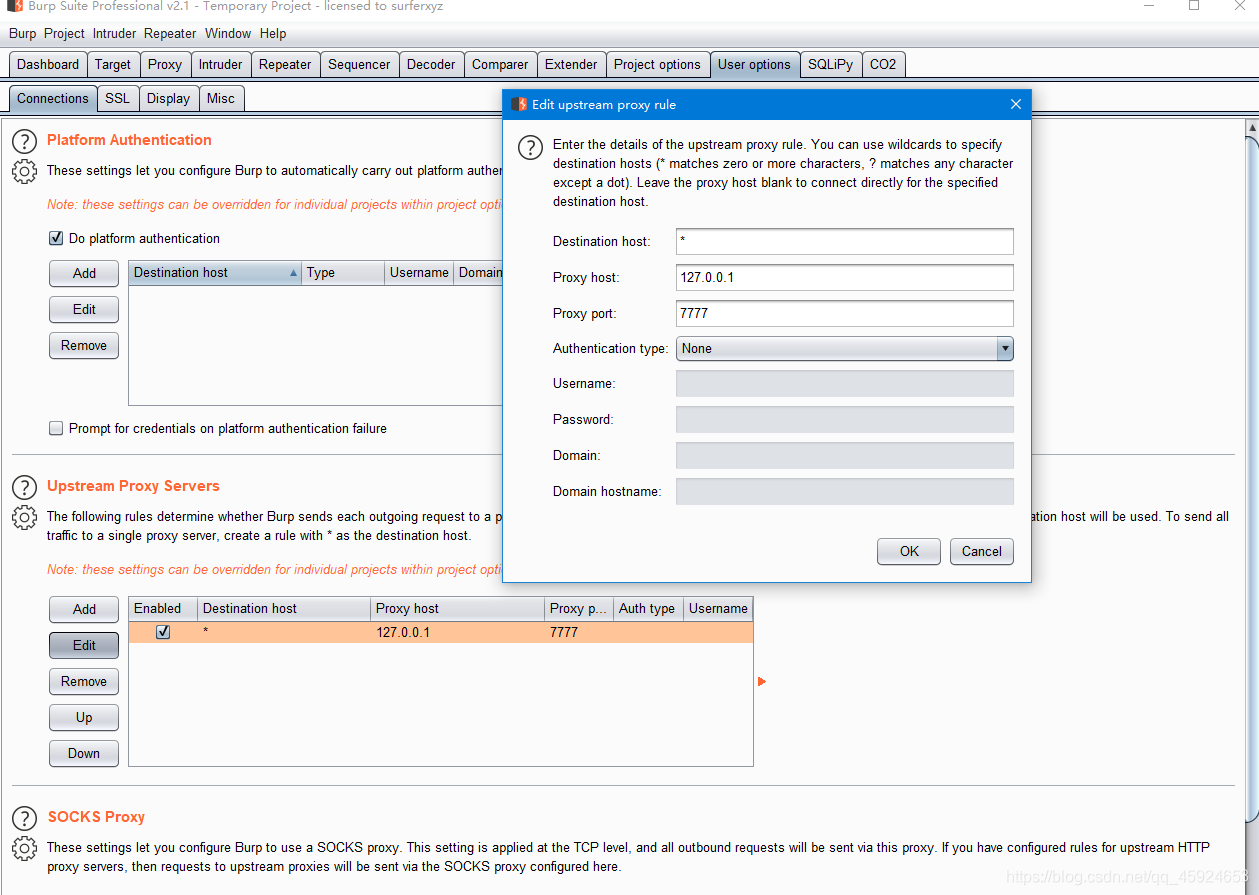

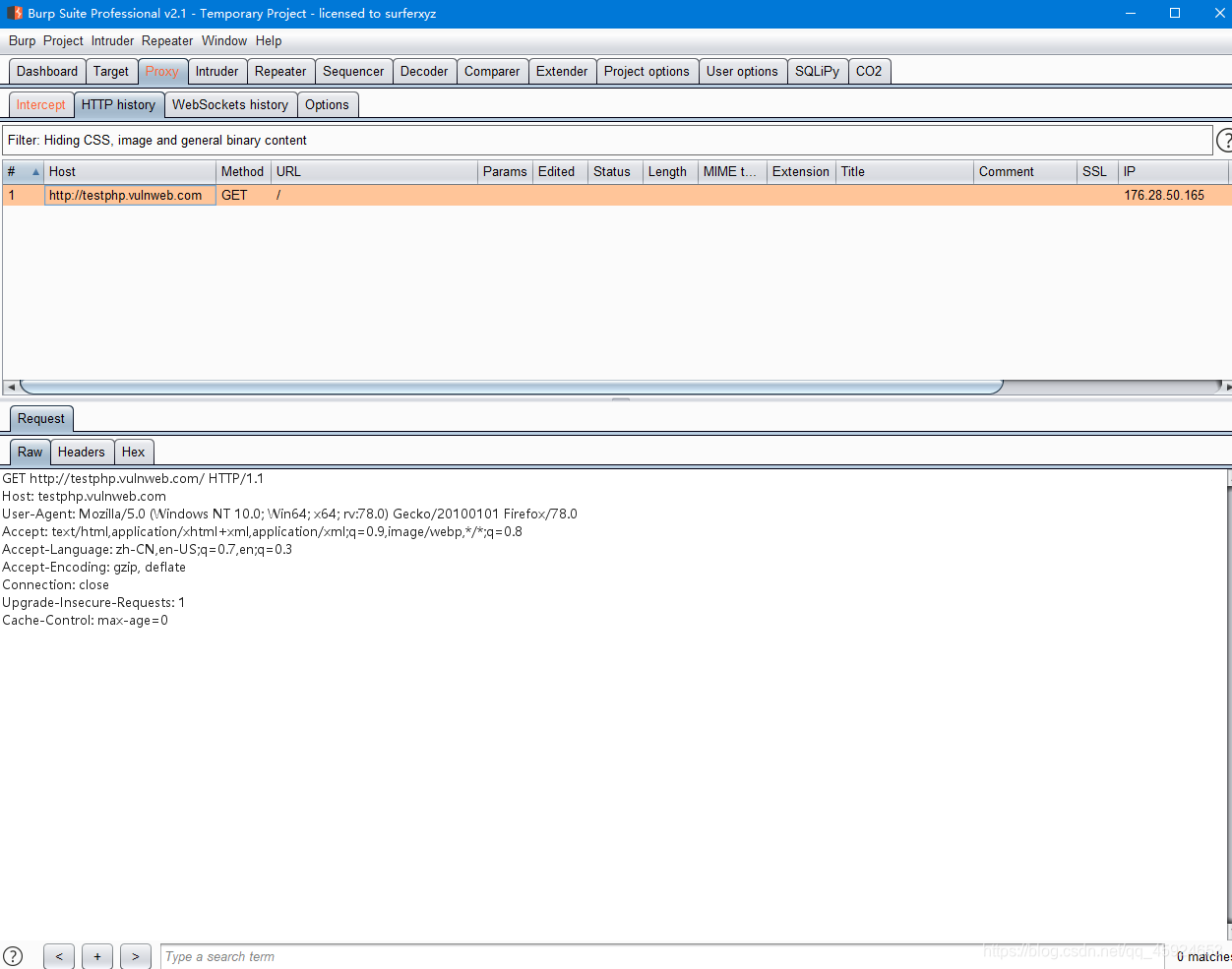

在burpsuite中设置二级代理

在burpsuite中打开 user options标签在upstream proxy servers中点击add添加代理和端口

接下来我们在浏览器中使用Burpsuite的代理地址

我们的burpsuite已经抓取到数据包

在burpsuite中点击forward转发到xray,我们看到xray中开始扫描了,并且扫到此域名的漏洞

人生漫漫其修远兮,网安无止境。

一同前行,加油!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)