开源蜜罐——HFish搭建

开源蜜罐HFishHFish由控制端和节点端组成,控制端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受控制端的控制并负责构建蜜罐服务。蜜罐可以部署再外网,将节点部署在互联网区,用来感知互联网来自自动化蠕虫、竞争对手和境外的 真实威胁,甚至发现针对客户的 0day攻击,通过和具有情报生产能力的 情报平台 对接,可以稳定准确的生产私有威胁情报。部署在内网,是企业环境 最常见 的使

开源蜜罐HFish

HFish由控制端和节点端组成,控制端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受控制端的控制并负责构建蜜罐服务。

蜜罐可以部署再外网,将节点部署在互联网区,用来感知互联网来自自动化蠕虫、竞争对手和境外的 真实威胁,甚至发现针对客户的 0day攻击,通过和具有情报生产能力的 情报平台 对接,可以稳定准确的生产私有威胁情报。

部署在内网,是企业环境 最常见 的使用方法,用来捕捉内网已经失陷、勒索软件和恶意行为,重点在于 敏捷准确,具体可细分为 内部办公场景 和 内部IDC场景,

内部办公场景:蜜罐被部署在企业内部办公网区,用于 感知内网失陷主机、勒索软件扫描或恶意员工内网刺探行为 ,常见模板可设置为监听tcp/135、139、445和3389等服务。

内部服务器场景:蜜罐被部署在企业内部服务器区,用于 感知内网失陷和横向移动,常见模板可以设置文模拟Web、MySQL、Redis、Elasticsearch、SSH、Telnet等服务。

蜜罐下载地址:

https://hfish.io/#/

我这里使用本地虚拟机Centos7进行搭建

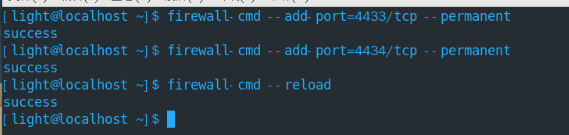

开启防火墙4433、4434和7879端口,确认返回success(如之后蜜罐服务需要占用其他端口,可使用相同命令打开。)

firewall-cmd --add-port=4433/tcp --permanent (用于web界面启动)

firewall-cmd --add-port=4434/tcp --permanent (用于节点与server端通信)

firewall-cmd --reload

使用root用户,运行下面的脚本

bash <(curl -sS -L https://hfish.io/install.sh)

配置开机自启动(通用于节点端自启动)

cd /opt/hfish #移动到安装目录

sh <(curl -sSL https://hfish.io/autorun.sh)

搭建完成

访问如下网址进入控制端

https://server_ip:4433/web/

默认密码:admin / HFish2021

登录后更改密码 HFISH2021!

进入控制端

在服务管理中可以看到蜜罐开放的虚假服务

我们使用 nmap 对 ip 进行扫描

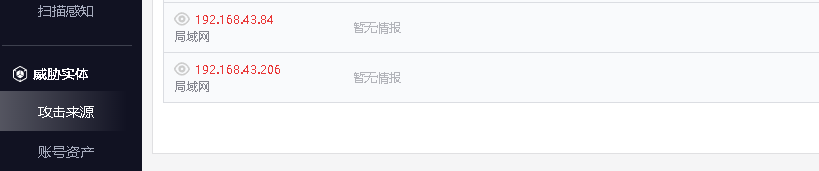

在扫描感知可以看到扫描ip、扫描类型、扫描端口等

攻击来源

本地搭建的HFish蜜罐,在客户端虽然内置的服务都在线,但浏览器无法访问端口对应的服务

但学习的目的已经达到了,这就告一段落了,后续加群问以下问题怎么解决,再过来写一点

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)